NUR $99.00 $199.00,

ENTDECKUNGSANGEBOT,

JETZT AUSPROBIEREN!

NUR $99.00 $199.00,

ENTDECKUNGSANGEBOT,

JETZT AUSPROBIEREN!

PASS BREAKER ist die legitime und zertifizierte ISO 9001:2015 & ISO/IEC 27001:2022 KI-gestützte Anwendung, die den Zugang zu GMail-Diensten entschlüsseln kann – allein anhand einer E-Mail-Adresse, einer Telefonnummer oder eines @Benutzernamens (z.B. YouTube) – und es Ihnen ermöglicht sich anzumelden.

Sie werden ohne PASS BREAKER keinen Zugriff darauf haben! Stellen Sie sich vor, Sie könnten Ihr GMail-Konto schnell hacken und sich sofort einloggen, ohne Einschränkungen – selbst wenn es durch ein Passwort geschützt ist.

Nutze diesen einfachen Trick, um vollen Zugriff auf das GMail-Konto zu erhalten – du wirst von den Ergebnissen begeistert sein! Unsere Anwendung hat keine Zeitbegrenzung und kann dein GMail-Passwort überall auf der Welt innerhalb weniger Minuten wiederherstellen.

Ein Passwort manuell zu entschlüsseln, ist praktisch unmöglich. PASS BREAKER vereinfacht diese Aufgabe mithilfe eines speziell entwickelten Algorithmus. Es integriert ein leistungsstarkes Echtzeit-Datenanalysesystem, kombiniert mit einem hochentwickelten kryptografischen Passwort-Entschlüsselungsskript. Sobald das Passwort identifiziert wurde, wird es mithilfe des geschützten Datenbankspeichers verarbeitet, um genaue und effiziente Ergebnisse zu liefern; der Zugangscode wird in die Broadcast-Variable eingefügt. Dadurch wird das GMail-Passwort klar auf deinem Bildschirm angezeigt, sodass du dich innerhalb weniger Minuten anmelden kannst.

Der raffinierte Ansatz von PASS BREAKER extrahiert Passwörter aus jedem Google-Konto, ohne eine Benachrichtigung zu versenden.

![]() WARNUNG: Bitte verwende diese Anwendung nur auf deinem eigenen Konto oder auf einem Konto, auf das du autorisiert bist zuzugreifen. Bitte lies die Nutzungsbedingungen.

WARNUNG: Bitte verwende diese Anwendung nur auf deinem eigenen Konto oder auf einem Konto, auf das du autorisiert bist zuzugreifen. Bitte lies die Nutzungsbedingungen.

PROBIERE ES JETZT AUS!Es ist sehr einfach, und du benötigst keine Erfahrung, um loszulegen... Egal wie komplex die Situation ist – du kannst dich darauf verlassen, dass PASS BREAKER das GMail-Passwort umgeht. Genau deshalb haben wir es entwickelt! Um PASS BREAKER zu verwenden, befolge bitte diese 3 Schritte:

Hast du Zweifel oder Fragen? Kontaktiere uns ohne zu zögern oder probiere es jetzt mit 30-tägiger Geld-zurück-Garantie! Wir sind von der Wirksamkeit unserer Anwendung überzeugt – deshalb garantieren wir den Zugriff auf GMail-Konten und Passwörter oder erstatten dir den vollen Betrag zurück. Beginne JETZT und erhalte sofort Zugriff auf Passwörter,

Einmaliger Kauf / Kein Abonnement

Kompatibel mit

Zertifiziert nach ISO 9001:2015 & ISO/IEC 27001:2022

Häufig gestellte FragenWer kann PASS BREAKER verwenden?Jeder, der GMail-Kontopasswörter wiederherstellen möchte, kann PASS BREAKER verwenden. Ist PASS BREAKER sicher?PASS BREAKER verwendet sichere Technologien Wie viele Passwörter kann PASS BREAKER finden?Es gibt keine Einschränkungen – PASS BREAKER kann so viele GMail-Passwörter wiederherstellen, wie benötigt. Wie lange dauert es, bis Ergebnisse vorliegen?Du erhältst Ergebnisse innerhalb weniger Minuten nach dem Start der Anwendung. Speichert PASS BREAKER wiederhergestellte Passwörter?Nein, zum Schutz der Privatsphäre und Sicherheit des Benutzers speichert PASS BREAKER keine wiederhergestellten Passwörter. Alle Daten werden beim Schließen der App gelöscht. Ist die Nutzung von PASS BREAKER vertraulich?Ja, PASS BREAKER erfordert keine Kontoerstellung oder persönlichen Angaben zur Nutzung. Kann ich PASS BREAKER in meinem Land verwenden?Ja, PASS BREAKER ist für die globale Nutzung konzipiert und gewährleistet weltweite Zugänglichkeit und Funktionalität. Gibt es eine Testphase für PASS BREAKER?Ja, PASS BREAKER bietet eine Testphase mit 30-tägiger Geld-zurück-Garantie. Falls es nicht funktioniert, erhältst du sofort eine Rückerstattung – kontaktiere uns einfach. Ist ein monatliches Abonnement erforderlich?Nein, PASS BREAKER ist als einmaliger Kauf erhältlich – kein monatliches Abonnement erforderlich. Wie lange dauert es, bis ich es nach der Zahlung erhalte?Du kannst es sofort nach der Zahlung herunterladen. Es gibt keine Wartezeit, um die Anwendung zu nutzen. Ist die Nutzung von PASS BREAKER legal?Es ist legal, PASS BREAKER nur auf deinem eigenen Konto oder auf einem Konto zu verwenden, auf das du autorisiert bist zuzugreifen. Bitte halte dich an die Gesetze deines Landes. |

Unsere PASS BREAKER-Anwendung ermöglicht es Benutzern, schnell so viele GMail-Passwörter wie nötig wiederherzustellen. Der Grund, warum unsere Anwendung weltweit genutzt wird, ist, dass viele Menschen ihr GMail-Passwort finden und sich anmelden möchten. Denke daran, sie nur auf einem Konto zu verwenden, auf das du autorisiert bist zuzugreifen, und halte dich stets an die Gesetze deines Landes.

Mit PASS BREAKER erhältst du problemlos wieder Zugriff auf dein GMail-Konto von deinem Gerät aus – nur wenige Minuten nach dem Start. Egal wie komplex das Passwort ist, unsere leistungsstarke Anwendung kann das gesuchte GMail-Passwort entschlüsseln. Geld-zurück-Garantie.

Wenn du gerade hier bist, suchst du wahrscheinlich nach einer Möglichkeit, ein Google-Passwort zu entschlüsseln. Der GMail-Passwort-Hacker existiert und dient als Methode, mit der du das GMail-Passwort beliebiger Benutzer knacken kannst. Möchtest du dich vor Hackern schützen? Oder bist du ein Sicherheitsforscher, der die Wirksamkeit von Sicherheitsmaßnahmen testen möchte, indem du ein speziell dafür entwickeltes Produkt einsetzt, um im Rahmen eines Penetrationstests Zugriffsschlüssel wiederherzustellen? Dann ist dieses Programm genau das Richtige für dich! Natürlich übernehmen wir keine Verantwortung dafür, wie Benutzer die Anwendung nutzen. Diese Software kann auch gegen Täter eingesetzt werden, die nach einer Gelegenheit suchen, zu hacken.

Viele Gründe führen zu solchen Hacks – warum bringen sich Menschen in Situationen, in denen sie darüber nachdenken, wie sie in die Privatsphäre eines anderen Google-Nutzers eindringen können?

In den meisten Fällen verfolgen sie keine guten Absichten. Es gibt jedoch Ausnahmen: Manche Menschen möchten einfach ihr verlorenes GMail-Passwort wiederherstellen. Nicht alle Hacker sind böse – wenn das Konto dir gehört, hast du das Recht, das Passwort wiederherzustellen. Tatsächlich wurden über 1,8 Milliarden GMail-Konten erstellt, und viele Benutzer haben ihr Passwort verloren.

Ein Beweis dafür ist, dass täglich Tausende weitere Nutzer unsere PASS BREAKER-Anwendung herunterladen!

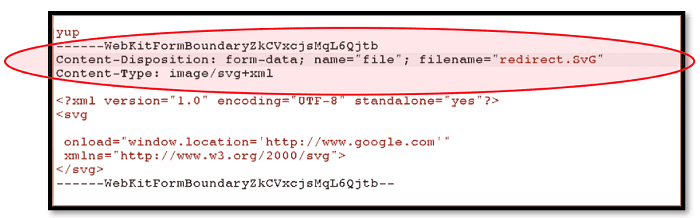

Self-XSS ist eine Sicherheitslücke im Web. Diese Schwachstelle ermöglicht es Hackern, Skripte in Webseiten einzuschleusen, die von Benutzern aufgerufen werden. Der Benutzer führt unwissentlich das Schadskript aus, das der Hacker in die Webseite eingefügt hat.

Dies ist eine Technik des Social Engineering. Tatsächlich verspricht der Hacker dem Opfer den Zugriff auf ein GMail-Konto mithilfe einer geheimen Methode – doch sobald das Opfer die vom Hacker erstellte Webseite aufruft, wird das Schadskript ausgeführt, und das Opfer selbst wird gehackt.

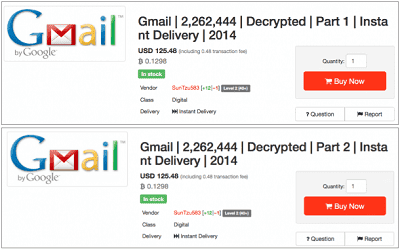

Eine Vielzahl von Passwörtern ist im Darknet zu finden – jenem Netzwerk, das der Öffentlichkeit verwehrt ist. Täglich landen Tausende gehackter Passwörter in illegal handelbaren Datenbanken. E-Mail-Adressen zusammen mit Passwörtern und einer Fülle persönlicher Informationen sind dort verfügbar. Es ist nicht ungewöhnlich, dass Google Opfer massiver Datenlecks wurde, wodurch die Anmeldedaten ihrer Nutzer offengelegt wurden. Über 3,2 Milliarden E-Mail-Adressen mit Passwörtern wurden bereits im Darknet veröffentlicht. Bei GMail wurde mehrfach beobachtet, dass Googles Plattform Opfer großer Datenlecks war.

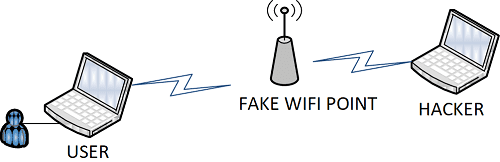

Wenn ein Benutzer Internetzugang benötigt, ist es für einen Hacker kinderleicht, sich als kostenloses WLAN-Netzwerk auszugeben. Die Methode besteht darin, sich als drahtloser Router auszugeben, der sämtliche Daten abfängt, die der Benutzer im Internet hinterlässt. Das bedeutet: Sobald er sich bei GMail anmeldet, um seine E-Mails zu prüfen, gibt er seine Anmeldedaten ein – und der Hacker kann sie abfangen.

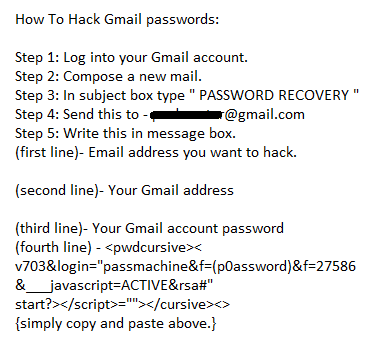

Diese Technik ist so alt wie das Internet selbst – und dennoch fallen viele Opfer darauf herein. Sie zielt auf die Gutgläubigkeit des Benutzers ab, der sein Passwort verloren hat. Der Hacker bittet die betroffene Person, eine E-Mail an eine gefälschte Adresse zu senden, die der Hacker zuvor als „Google-Support“ getarnt hat. Außerdem wird verlangt, einen bestimmten Text exakt zu formulieren, damit der angebliche Google-„Roboter“ die Wiederherstellungsanfrage versteht.

Tatsächlich erhält der Hacker die E-Mail mit deinen Zugangsdaten und hackt dein GMail-Konto.

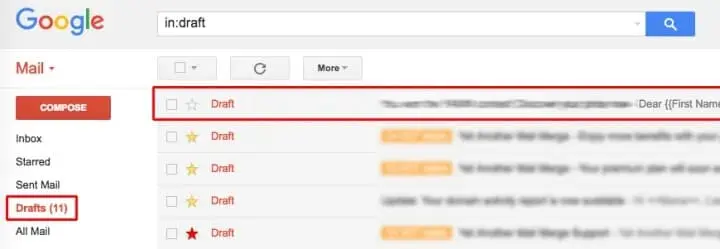

Die Methode, über E-Mail-Entwürfe diskret zu kommunizieren, war bereits bekannt: Zwei Gesprächspartner nutzen dasselbe E-Mail-Konto abwechselnd, um Nachrichten zu lesen und zu beantworten, ohne jemals auf „Senden“ zu klicken. Da die E-Mail nie verlässt, entsteht kein verdächtiger Datenverkehr. Diese geniale Methode wurde jahrelang von Hackern genutzt, um mit ihren Komplizen zu kommunizieren – und zuvor bereits von Crackern eingesetzt.

Hacker erstellen zunächst ein anonymes GMail-Konto und infizieren dann einen Computer mit Spyware. Sobald sie die Kontrolle über das Opfergerät erlangt haben, öffnen sie remote das GMail-Konto über einen unsichtbar gestarteten Internet Explorer auf dem infizierten Computer. Unbemerkt sucht die Spyware ihre „Anweisungen“ in den Entwürfen des Postfachs und sendet schließlich die gestohlenen Daten an den Hacker. Die Nutzung eines bekannten Dienstes wie GMail kann Intrusionserkennungssoftware umgehen.

Sobald das Konto gehackt ist, sieht der Benutzer, wie der Verlauf seiner Nachrichten und seine Kontaktliste gelöscht werden. Die E-Mails werden automatisch an eine vom Hacker kontrollierte GMail-Adresse weitergeleitet. Laut Polizeiangaben nutzen Cyberkriminelle die Opferdaten, um Phishing-E-Mails oder Finanzanfragen an Kontakte zu senden. Ein Hinweis auf den Betrug: Die Menüsprache wechselt plötzlich in eine andere Sprache, sobald der Benutzer auf einen Link klickt. Im Falle eines Hacks rät die Polizei, das Konto in die ursprüngliche Sprache zurückzusetzen, die automatische Weiterleitung zu deaktivieren, das GMail-Passwort sofort mithilfe unserer Software PASS BREAKER zu ändern und die Kontaktliste wiederherzustellen.

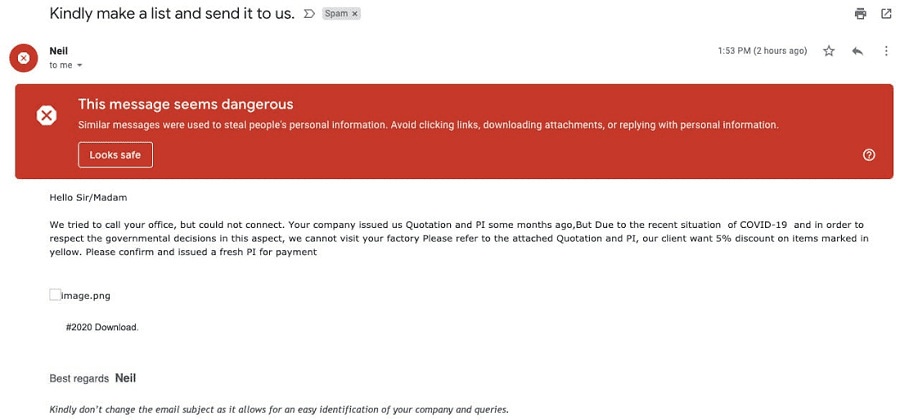

Eine E-Mail mit einer Einladung zur Bearbeitung in Google Docs wird derzeit an mehrere GMail-Nutzer als Phishing-Fall versendet. Der Absender ist oft jemand aus der Kontaktliste, was täuschen und zum Klicken auf den Link verleiten kann. Die E-Mail stammt jedoch nicht von der genannten Person – es handelt sich um Phishing, einen Versuch, personenbezogene Daten zur betrügerischen Nutzung zu erlangen. Wenn dir ein Kontakt eine E-Mail mit einem Link zu einer Doc-Datei schickt, klicke nicht darauf.

Phishing ist ein ernstes Problem, und Google möchte über seine GMail-Plattform dringend dagegen vorgehen. Phishing-Angriffe, bei denen Malware (Spyware) durch Klicken auf Links oder Anhänge verlockender E-Mails installiert wird, sind die häufigsten Angriffsvektoren – sowohl bei Privatpersonen als auch bei Unternehmen. Das FBI verzeichnete 2019 114.702 gemeldete Vorfälle, die Zahl stieg 2020 auf 241.324. 67 % der Unternehmen waren von solchen Angriffen betroffen, oft mit Ransomware, und die durchschnittlichen Kosten beliefen sich auf 3,9 Millionen US-Dollar. Google bekämpft Phishing wie jedes Unternehmen: durch Anwendung seiner weltweit führenden IT-Expertise zur Erkennung verdächtiger E-Mails.

Ein Phishing-Erkennungsalgorithmus identifiziert gefälschte E-Mails anhand typischer Merkmale. Diese werden erkannt und weiter analysiert – inklusive eines Safe-Browsing-Tests, der den E-Mail-Empfang um etwa vier Minuten verzögern kann. Der Algorithmus wird kontinuierlich mit neuen Spam- und Phishing-Mustern angereichert. Google gibt an, dass 50–70 % aller über GMail laufenden E-Mails Spam sind und das Erkennungssystem eine Genauigkeit von 99,9 % erreicht. Google führt zudem neue Warnhinweise ein, um Nutzer vor Phishing-Angriffen zu schützen.

Deaktiviere diese Sicherheitsoptionen also nicht nur deshalb, weil GMail ĂĽber Hacker-Schutztools verfĂĽgt.

Das Erste, was du tun solltest, ist, die E-Mail zu löschen – dann bist du problemlos geschützt. Wenn du jedoch auf den Link klickst, wirst du gehackt! Dann musst du unseren GOOGLE-Passwortfinder herunterladen, um dein Passwort wiederherzustellen.

Die Krankenkasse warnte kürzlich vor einer betrügerischen Kampagne zur Erstattung von Überzahlungen. Die Adresse scheint korrekt – doch beim Überfahren des Links mit der Maus (ohne zu klicken) erkennt man, dass es sich um eine gefälschte Webseite mit manipulierter URL handelt. Doch sei nicht naiv: Selbst eine scheinbar 100 % vertrauenswürdige Webadresse kann manipuliert werden. Beispielsweise reicht es aus, das lateinische „a“ in apple.com durch das kyrillische „а“ (Unicode) zu ersetzen oder das große „G“ in Google.com durch ein kleines Kapitälchen. Für das bloße Auge ist das kaum erkennbar – doch die Adresse führt zur schädlichen „Zwillings“-Seite.

Eine gefälschte Webseite, die auf der echten Domain gehostet wird. Hacker haben es geschafft, Domain-Name-System-(DNS-)Server umzuleiten, die normalerweise deine Anfrage der IP-Adresse einer Website zuordnen. Wenn du beispielsweise Google.com eingibst, wirst du auf eine täuschend echte, aber gefälschte Seite weitergeleitet. Ein weiteres Sicherheitsmerkmal ist das „https“ am Anfang der Webadresse mit einem kleinen grünen Vorhängeschloss – das „s“ bedeutet, dass die Kommunikation zwischen Browser und Server verschlüsselt ist. Leider fanden Hacker auch hier eine Lücke: Mehrere Phishing-Seiten erhielten dieses Zertifikat. Zum Glück stellt unser GMail-Passwortfinder PASS BREAKER jedes Google Mail-Passwort wieder her!

Es gibt viele Techniken, um GMail-Konten zu hacken. Hacker entwickeln sie täglich weiter. Die einfachste Lösung, um wieder Zugriff auf dein GOOGLE-Konto zu erhalten, bleibt PASS BREAKER.

Die Sicherheit der Konten, die wir über digitale Dienste nutzen, ist wichtig. Zunächst solltest du wissen, dass es unmöglich ist, ein GOOGLE-Konto zu 100 % zu schützen. Ein Passwort kann jederzeit innerhalb weniger Sekunden oder Minuten geknackt werden. Tatsächlich kann ein GMail-Konto gehackt werden... Glaubst du, deine Passwörter seien unknackbar? Dann irrst du dich. Die meisten Tipps, die du erhalten hast, um deine PCs, Smartphones, Tablets und Online-Konten zu sichern, sind veraltet (du kannst dies auf der Website haveibeenpwned.com nachprüfen). Selbst über Wörterbücher hinaus finden Hacker die „magische Formel“ – sie nutzen Algorithmen, um geheime Wörter zu erraten. Daher ist es sinnlos, Passwörter alle 90 Tage zu ändern. Im Gegenteil: Sie sollten nur geändert werden, wenn ein Verdacht auf Kompromittierung besteht. Wie du dir vorstellen kannst, wurde dieses neue Regelwerk von Sicherheitsexperten verfasst. Die erste dieser Regeln ist einfach: Verwende einen leicht zu merkenden Satz. Diese Regeln kennen wir alle: Kombiniere Zahlen und Buchstaben, wechsle zwischen Groß- und Kleinschreibung und füge Sonderzeichen oder Akzente hinzu.

Du kannst jedoch die Hürden für Cyberkriminelle erheblich erhöhen – und so deinen Schutz verbessern. Vernachlässige nichts und befolge ab sofort diese Schritte:

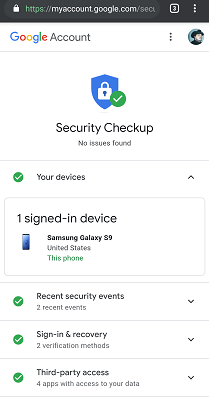

In den letzten Jahren hat der US-amerikanische Konzern, der den GMail-Dienst bereitstellt, umfangreiche Mittel eingesetzt, um Benutzern seines E-Mail-Clients bei der Verbesserung ihrer Sicherheit zu helfen. Google empfiehlt GMail-Nutzern generell, einen Sicherheitscheck durchzufĂĽhren.

Zu diesem Zweck hat das Unternehmen eine spezielle Seite in den Einstellungen eingerichtet, die du hier besuchen kannst: https://myaccount.google.com/security-checkup

Folgende Aktionen werden dem Benutzer während dieses Checks in der Regel empfohlen:

Ob GMail-App oder Browser – stelle sicher, dass die Software, mit der du auf dein Konto zugreifst, auf dem neuesten Stand ist. Dadurch verringert sich das Risiko, da ständig Sicherheitspatches bereitgestellt werden. Eine veraltete Anwendung ist eine Gefahr für dich.

Das Passwort ist die erste Hürde, die ein Hacker überwinden muss, um dein GMail-Konto anzugreifen. Behandle es daher wie ein wertvolles Gut, das du nicht verlieren möchtest. Erstelle ein Passwort, das komplex genug ist, um nicht leicht erraten zu werden – aber dennoch merkbar bleibt. Vermeide außerdem, dasselbe Passwort für mehrere Konten zu verwenden. Das ist eine einfache Möglichkeit, dich zu exponieren.

Du kannst ein Passwort aus einem Wort ableiten, z. B. wird aus „ALICE“ → „@l1C3“. Hinzu kam früher die Empfehlung, das GMail-Passwort alle 90 Tage zu ändern. Solche Regeln erscheinen heute überholt und ineffektiv. Wir empfehlen Passwörter mit mindestens zwölf Zeichen. Eine phonetische Methode zur Erstellung eines GMail-Passworts: Aus dem Satz „Ich kaufte acht CDs für hundert Euro heute Nachmittag“ wird „ik@8cd4h100€hn“.

Wenn du für jede Website ein anderes Passwort verwendest, ist ein Passwort-Tresor eine gute Lösung. Dieser digitale Safe speichert alle Zugangsdaten (Benutzernamen, Passwörter, E-Mail-Adressen usw.) in der Cloud (einem entfernten Server). Zum Öffnen benötigst du nur ein einziges Master-Passwort, mit dem du alle anderen abrufen kannst. Sobald eine Website geöffnet wird, erkennt der Tresor sie und fügt automatisch deinen geheimen Code ein. Einige Sicherheitslösungen bieten diese Funktion an – auch kostenlos (Identity Safe) – ebenso wie der Konkurrent. Die Funktion ist plattformübergreifend verfügbar.

Außerdem bietet Google einen passwortbezogenen Sicherheitscheck an. Damit kannst du prüfen, ob dein Passwort bereits kompromittiert wurde, ob es auf deinem Konto verwendet wurde oder ob es nicht sicher genug ist. Du erhältst zudem eine Warnung, wenn eine Website, auf der du dein Passwort eingegeben hast, versucht, sich als Google auszugeben.

Zum Schluss – die weltweit am häufigsten verwendeten (und daher unsichersten) Passwörter: „123456“, „qwerty“, „azerty“, „abc123“, „password“ … ganz zu schweigen vom unsichersten aller Passwörter: „0000“.

Anwendungen und Browser-Erweiterungen sind potenzielle Sicherheitslücken. Wenn sie für dich keinen Nutzen haben, solltest du sie entfernen – insbesondere solche aus unbekannten Quellen außerhalb des Play Stores.

Mit anderen Worten: Vorsicht vor Phishing! Diese Technik wird von Cyberkriminellen eingesetzt, um möglichst viele Informationen über dich zu sammeln. Wenn dich eine Nachricht auffordert, über einen Link auf eine Plattform zu gehen, klicke nicht darauf – und öffne auch keine Anhänge aus Nachrichten von unbekannten oder nicht vertrauenswürdigen Absendern. Selbst bei bekannten Absendern solltest du Anhänge nicht gedankenlos öffnen.

Sei besonders vorsichtig bei Nachrichten mit Rechtschreibfehlern, die um finanzielle Unterstützung bitten. Sobald das Geld überwiesen ist, gibt es keine Möglichkeit, die Transaktion rückgängig zu machen. Misstraue übermäßig verlockenden Nachrichten, in denen dir ein Unbekannter eine große Geldsumme verspricht – das ist meist Betrug, und du verlierst am Ende selbst Geld.

Lösche außerdem alte, ungenutzte Konten. Auch inaktive Konten sind Ziele für Hacker. Es könnte beispielsweise E-Mails im Ordner „Gesendete Nachrichten“ geben, die du nicht verfasst hast – obwohl Hacker oft Spuren verwischen, indem sie Kopien gelöschter E-Mails entfernen.

Selbst wenn dein Gmail-Konto noch aktiv ist, birgt ein Hackerangriff erhebliche Risiken. Möglicherweise speicherst du darin sensible persönliche Informationen, Fotos und andere private Daten.

Du kannst deinen Schutz zusätzlich mit einem Tool erhöhen, das dir im Falle eines Kontrollverlusts hilft, dein Konto wiederherzustellen. Wie du weißt, sind Cyberkriminelle heute sehr geschickt darin, alle Sicherheitsmaßnahmen zu umgehen. Ein zusätzlicher Notfallplan ist daher äußerst sinnvoll. Zu diesem Zweck empfehlen wir PASS BREAKER. Es ist eine plattformübergreifende Software, mit der du das Passwort deines Gmail-Kontos allein anhand deiner E-Mail-Adresse in wenigen Klicks wiederherstellen kannst. PASS BREAKER kann auf allen Plattformen verwendet werden.

Es kann dir helfen, dein verlorenes Passwort wiederzuerlangen – besonders wenn du Opfer eines Hackers wurdest, der versucht hat, ein Gmail-Konto zu knacken, das möglicherweise jahrelang nicht genutzt wurde. Viele wissen nicht, dass ein solches Konto nicht gelöscht wird. Ganz im Gegenteil: Es wird lediglich in einen Ruhezustand versetzt – Fachleute nennen das „Hibernate“. Die Nachrichten bleiben auf einem Server gespeichert und warten auf eine zukünftige Verbindung.

Yair Wahal, Marketingleiter, Zingali Acoustics